حذف امن و غیرقابل بازیابی اطلاعات: راهکارهای عملی و کاربردی

در دنیای دیجیتال امروز، اطلاعات شخصی و حرفهای ما به وفور روی انواع حافظهها، از هاردهای کامپیوتر و لپتاپ گرفته تا SSD ها، فلش مموریها و گوشیهای هوشمند ذخیره میشوند. زمانی که قصد داریم یک دستگاه ذخیرهسازی قدیمی را بفروشیم، اهدا کنیم، یا حتی آن را دور بیندازیم، یک نگرانی مهم مطرح میشود: چگونه میتوانیم مطمئن شویم که اطلاعات حساس ما به طور کامل و غیرقابل بازگشت از روی آن پاک شدهاند تا به دست افراد سودجو یا ناشناس نیفتند؟

بسیاری از کاربران تصور میکنند که با “حذف” ساده فایلها از طریق سطل بازیافت یا حتی “فرمت کردن سریع” هارد، اطلاعاتشان برای همیشه از بین رفته است. اما حقیقت این است که این اقدامات سطحی، در اکثر موارد کافی نبوده و اطلاعات به ظاهر پاک شده، اغلب با استفاده از نرمافزارهای ریکاوری به راحتی قابل بازیابی هستند. این مقاله به جنبه دیگری از مدیریت اطلاعات میپردازد: روشهای عملی برای حذف امن و غیرقابل بازیابی اطلاعات، زمانی که شما میخواهید از عدم امکان بازیابی آنها توسط دیگران اطمینان کامل حاصل کنید. در حالی که تخصص اصلی مرکز تعمیر هارد ایران در بازیابی اطلاعات است، درک صحیح از فرآیندهای حذف امن، بخش مهمی از امنیت و مدیریت چرخه عمر اطلاعات شماست.

چرا “حذف” معمولی یا فرمت سریع برای پاک کردن دائمی اطلاعات کافی نیست؟

برای درک اهمیت حذف امن، ابتدا باید بدانیم که وقتی یک فایل را به روش معمول “حذف” میکنیم یا یک هارد را “فرمت سریع” مینماییم، دقیقاً چه اتفاقی در سطح سیستمعامل و سختافزار رخ میدهد:

- عملیات حذف فایل (File Deletion): وقتی شما فایلی را حذف میکنید (و حتی سطل بازیافت را خالی مینمایید)، سیستمعامل در واقع خود اطلاعات فایل را از روی سکتورهای هارد پاک نمیکند. تنها اتفاقی که میافتد این است که ارجاع یا اشارهگر به آن فایل در جدول فایل سیستم (مانند MFT در NTFS یا FAT در فایل سیستمهای قدیمیتر) حذف یا به عنوان “فضای خالی و قابل استفاده مجدد” علامتگذاری میشود. خود بیتهای اطلاعات اصلی تا زمانی که توسط اطلاعات جدید بازنویسی (Overwrite) نشوند، روی هارد دست نخورده باقی میمانند.

- فرمت سریع (Quick Format): عملیات فرمت سریع نیز عمدتاً مشابه حذف فایل عمل میکند. این فرآیند، ساختار فایل سیستم را بازسازی کرده و جدول تخصیص فایل جدیدی ایجاد میکند، اما در اکثر موارد، خود اطلاعات ذخیره شده در سکتورها را دستکاری نمیکند. به همین دلیل است که به آن “سریع” میگویند.

- امکان بازیابی با نرمافزارهای ریکاوری: با توجه به موارد فوق، نرمافزارهای ریکاوری اطلاعات به راحتی میتوانند با اسکن مستقیم سکتورهای هارد و جستجوی الگوهای فایلهای شناخته شده (تکنیکی به نام file carving) یا با تحلیل بقایای جدول فایل سیستم قبلی، بخش قابل توجهی از اطلاعات “حذف شده” یا “فرمت شده سریع” را بازیابی کنند.

بنابراین، اگر هدف شما اطمینان از عدم دسترسی دیگران به اطلاعات حساستان است، به روشهای بسیار قویتری نسبت به حذف ساده یا فرمت سریع نیاز دارید ، در صورتی که بخواهید از اطلاعات هارد خود را فرمت کنید ، در مقاله ی آموزش فرمت کردن هارد اکسترنال به طور تخصصی ، روش فرمت کردن هارد را آموزش داده ایم .

مفاهیم کلیدی در حذف امن اطلاعات

در زمینه حذف امن اطلاعات، با چند اصطلاح کلیدی سروکار داریم:

- پاکسازی اطلاعات (Data Wiping یا Data Sanitization): فرآیندی است که به طور عمدی، دائمی و غیرقابل بازگشت، اطلاعات ذخیره شده روی یک حافظه را حذف یا نابود میکند تا دیگر با هیچ ابزار یا روش شناخته شدهای قابل بازیابی نباشند.

- بازنویسی (Overwriting): یکی از رایجترین روشهای پاکسازی نرمافزاری است که در آن، الگوهای خاصی از اطلاعات (مانند صفرها، یکها، یا اطلاعات تصادفی) یک یا چند بار روی تمام سکتورهای حاوی اطلاعات اصلی نوشته میشوند. هرچه تعداد دفعات بازنویسی (passes) بیشتر و الگوها پیچیدهتر باشند، احتمال بازیابی اطلاعات قبلی کمتر میشود.

- مغناطیسزدایی (Degaussing): این روش مختص حافظههای مغناطیسی مانند هاردهای مکانیکی (HDD) و نوارهای مغناطیسی است. در این فرآیند، حافظه در معرض یک میدان مغناطیسی بسیار قوی قرار میگیرد که تمام دامنههای مغناطیسی روی پلاترها را خنثی کرده و اطلاعات را به طور کامل از بین میبرد. دستگاههای Degausser معمولاً گران هستند و این روش اغلب خود هارد را نیز غیرقابل استفاده میکند. این روش بیشتر در سازمانهای با سطح امنیت بسیار بالا کاربرد دارد.

- تخریب فیزیکی (Physical Destruction): این مطمئنترین روش برای از بین بردن دائمی اطلاعات است و شامل خرد کردن (shredding)، پودر کردن (pulverizing)، سوراخ کردن پلاترها/چیپها، یا سوزاندن حافظه میشود. بدیهی است که پس از تخریب فیزیکی، خود حافظه نیز دیگر قابل استفاده نخواهد بود.

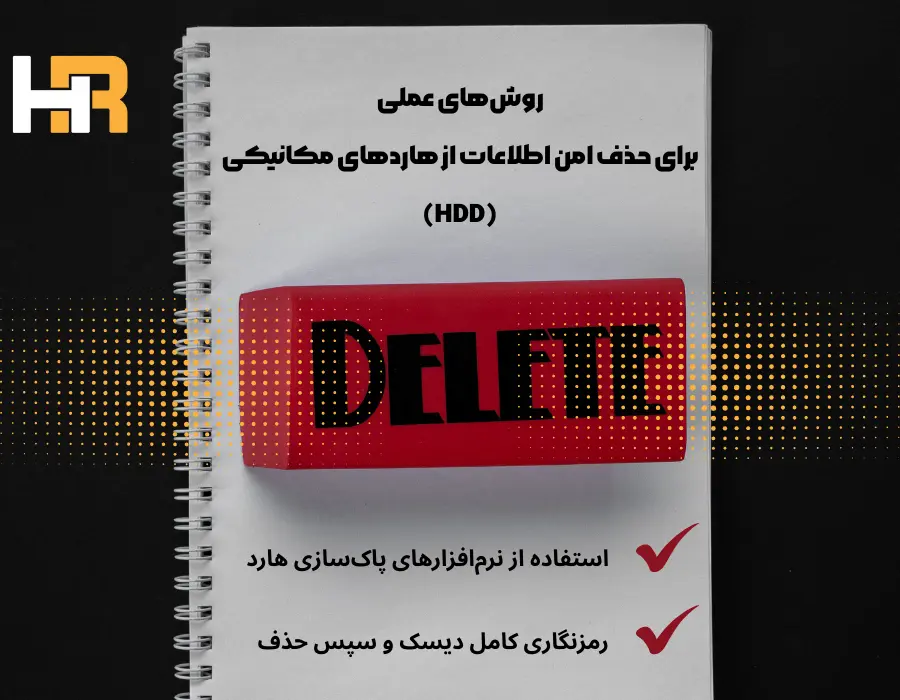

روشهای عملی برای حذف امن اطلاعات از هاردهای مکانیکی (HDD)

برای هاردهای مکانیکی سنتی (HDD)، روش اصلی حذف امن اطلاعات، بازنویسی چندباره سکتورها با استفاده از نرمافزارهای تخصصی است:

استفاده از نرمافزارهای پاکسازی هارد (Disk Wiping Software)

این نرمافزارها به گونهای طراحی شدهاند که تمام سکتورهای قابل آدرسدهی روی یک هارد را با الگوهای مشخصی از اطلاعات، یک یا چند بار بازنویسی کنند.

استانداردهای پاکسازی رایج:

- DoD 5220.22-M: استانداردی که توسط وزارت دفاع ایالات متحده آمریکا تعریف شده و معمولاً شامل ۳ یا ۷ مرحله (pass) بازنویسی با الگوهای مختلف است. این یکی از رایجترین و شناختهشدهترین استانداردها برای کاربران عادی و بسیاری از سازمانهاست.

- Gutmann method: روشی بسیار قوی که شامل ۳۵ مرحله بازنویسی با الگوهای بسیار پیچیده است. اگرچه امنیت بسیار بالایی را فراهم میکند، اما برای هاردهای مدرن امروزی، اغلب بیش از حد نیاز (overkill) و بسیار زمانبر تلقی میشود.

- Schneier’s Algorithm: روش دیگری که توسط بروس اشنایر، متخصص امنیت، پیشنهاد شده و شامل ۷ مرحله بازنویسی است.

- NIST 800-88 Guidelines: موسسه ملی استانداردها و فناوری آمریکا (NIST) راهنماییهایی را برای پاکسازی حافظهها ارائه میدهد که شامل سه سطح است: Clear (پاکسازی منطقی با بازنویسی ساده، ممکن است با ابزارهای پیشرفته قابل بازیابی باشد)، Purge (پاکسازی قویتر با روشهایی مانند بازنویسی پیشرفته یا ATA Secure Erase که بازیابی را بسیار دشوار یا غیرممکن میکند) و Destroy (تخریب فیزیکی).

مثالهایی از نرمافزارهای پاکسازی (رایگان و پولی):

- DBAN (Darik’s Boot and Nuke): یک ابزار رایگان، متنباز و بسیار محبوب که از روی یک CD یا USB قابل بوت اجرا شده و امکان پاکسازی کامل و غیرقابل بازگشت هاردهای HDD را با استفاده از استانداردهای مختلف (مانند DoD 5220.22-M) فراهم میکند. توجه: DBAN تمام اطلاعات روی هارد انتخاب شده را پاک میکند و برای استفاده از آن باید بسیار محتاط بود.

- Eraser (برای ویندوز): یک ابزار رایگان و متنباز دیگر که امکان حذف امن فایلها و فولدرهای خاص، پاکسازی فضای خالی دیسک، یا پاکسازی کامل یک پارتیشن یا درایو را با استفاده از روشهای بازنویسی مختلف فراهم میکند.

- DiskWipe (برای ویندوز): یک ابزار رایگان و قابل حمل (بدون نیاز به نصب) برای پاکسازی کامل پارتیشنها یا کل درایو.

ابزارهای داخلی سیستمعامل (با محدودیتها):

- ویندوز: دستور format [driveletter]: /p:[passes] در Command Prompt میتواند یک پارتیشن را با نوشتن صفر (تا تعداد passes مشخص شده) فرمت کند. این روش میتواند بسیار زمانبر باشد. ابزار cipher.exe /w:[folder] نیز میتواند فضای خالی یک درایو را با بازنویسی، پاکسازی کند.

- macOS: در نسخههای قدیمیتر Disk Utility، گزینههایی برای حذف امن با تعداد مراحل بازنویسی مختلف وجود داشت. در نسخههای جدیدتر macOS، این گزینهها برای SSDها متفاوت عمل میکنند (که در ادامه به آن میپردازیم). برای HDDها، ممکن است هنوز بتوان از طریق دستورات خط فرمان (مانند diskutil secureErase) به این قابلیتها دسترسی داشت.

- لینوکس: دستوراتی مانند shred (برای بازنویسی فایلها یا پارتیشنها با الگوهای تصادفی) یا dd (با استفاده از /dev/zero برای نوشتن صفر یا /dev/urandom برای نوشتن اطلاعات تصادفی) ابزارهای قدرتمندی برای پاکسازی هستند، اما استفاده از آنها نیازمند دقت بسیار بالایی است زیرا یک اشتباه کوچک میتواند منجر به از دست رفتن اطلاعات اشتباهی شود.

- نرمافزارهای تجاری: شرکتهایی مانند Blancco و KillDisk نرمافزارهای حرفهای برای پاکسازی اطلاعات ارائه میدهند که اغلب دارای گواهینامههای معتبر بوده و برای استفادههای سازمانی و رعایت استانداردهای قانونی مناسب هستند.

اگر هنگام استفاده از دستورات بالا ، برخی از اطلاعات مهم شما هم به صورت ناخواسته پاک شد ، پیش از هر اقدامی ، میتوانید با کارشناسان ما در مرکز تعمیر هارد ایران تماس بگیرید ، تا بتوانید تصمیم درست بگیرید و اطلاعات مهم خود را از دست ندهید .

رمزنگاری کامل دیسک و سپس حذف/از بین بردن کلید رمزنگاری

یک روش موثر دیگر، به خصوص اگر هارد شما از قبل با ابزارهایی مانند BitLocker (در ویندوز) یا VeraCrypt (یک ابزار متنباز قدرتمند) به طور کامل رمزنگاری شده باشد، این است که پس از اتمام کار با هارد، به جای تلاش برای بازنویسی تمام سکتورها، به سادگی کلید رمزنگاری را به طور امن حذف یا نابود کنید. بدون کلید رمزنگاری، اطلاعات رمز شده روی هارد عملاً غیرقابل دسترس و بیمعنی خواهند بود. این روش به “پاکسازی رمزنگارانه” (Cryptographic Erase یا Crypto Erase) معروف است و میتواند بسیار سریعتر از بازنویسی چندباره باشد. البته، این روش تنها در صورتی موثر است که رمزنگاری به درستی پیادهسازی شده و کلید آن واقعاً از بین رفته باشد.

ملاحظات خاص برای حذف امن اطلاعات از درایوهای حالت جامد (SSD)

حذف امن اطلاعات از SSDها با HDDها تفاوتهای اساسی دارد و روشهای سنتی بازنویسی که برای HDDها موثر هستند، ممکن است برای SSDها کارایی لازم را نداشته باشند یا حتی به طول عمر آنها آسیب برسانند. دلیل این تفاوتها به معماری داخلی SSDها برمیگردد:

- نحوه کار SSDها: SSDها از چیپهای حافظه فلش NAND استفاده میکنند. برخلاف HDDها که میتوانند مستقیماً روی هر سکتوری بازنویسی کنند، در SSDها برای نوشتن روی یک صفحه (Page) که قبلاً حاوی داده بوده، ابتدا باید کل بلوکی (Block) که آن صفحه در آن قرار دارد، پاک (Erase) شود. این فرآیند پاک کردن بلوک، چرخههای نوشتن/پاک کردن سلولهای NAND را مصرف کرده و به مرور زمان باعث فرسودگی آنها میشود.

- الگوریتمهای داخلی SSD: کنترلرهای SSD از الگوریتمهای پیچیدهای مانند تراز سایش (Wear Leveling) برای توزیع یکنواخت عملیات نوشتن روی تمام سلولهای حافظه و افزایش طول عمر SSD، و جمعآوری زباله (Garbage Collection) برای مدیریت بلوکهای پاک شده و آمادهسازی آنها برای نوشتن جدید، و فضای اضافی تخصیص داده شده (Over-Provisioning) که بخشی از ظرفیت SSD است و توسط کاربر قابل دسترس نیست اما توسط کنترلر برای همین عملیات داخلی استفاده میشود، بهره میبرند.

- چرا بازنویسی سنتی روی SSDها مشکلساز است؟ به دلیل وجود این الگوریتمها، وقتی شما با یک نرمافزار پاکسازی سنتی اقدام به بازنویسی یک SSD میکنید، کنترلر SSD ممکن است به جای بازنویسی مستقیم همان سلولهای فیزیکی که اطلاعات اصلی روی آنها قرار داشتند، اطلاعات جدید (الگوهای بازنویسی) را در بلوکهای دیگری بنویسد و اشارهگرهای داخلی را تغییر دهد. این یعنی ممکن است برخی از بلوکهای حاوی اطلاعات اصلی شما، دست نخورده باقی مانده و توسط نرمافزار بازنویسی نشوند، هرچند دیگر توسط سیستمعامل قابل دسترس نباشند.

بنابراین، برای حذف امن اطلاعات از SSDها، باید از روشهای مناسبتری استفاده کرد:

- فرمان ATA Secure Erase: این یک فرمان استاندارد و تعبیه شده در Firmware (میانافزار) اکثر SSDهای مدرن با رابط SATA (و همچنین برخی هاردهای PATA و SATA جدیدتر) است. وقتی این فرمان اجرا میشود، کنترلر SSD به طور مستقیم تمام سلولهای حافظه را به وضعیت اولیه و “خالی” خود بازمیگرداند یا اگر SSD از رمزنگاری سختافزاری داخلی استفاده میکند، کلید رمزنگاری داخلی را پاک کرده و اطلاعات را به طور موثر غیرقابل بازیابی میسازد. این فرآیند معمولاً بسیار سریعتر و موثرتر از بازنویسی نرمافزاری چندباره است و به سلولهای NAND نیز آسیب کمتری میرساند. نحوه اجرا: اجرای فرمان ATA Secure Erase معمولاً از طریق نرمافزارهای مدیریت SSD که توسط خود سازنده ارائه میشوند (مانند Samsung Magician، Crucial Storage Executive، Intel SSD Toolbox و…)، یا از طریق برخی از تنظیمات BIOS/UEFI مادربرد، یا با استفاده از ابزارهای خط فرمان در لینوکس (مانند hdparm) امکانپذیر است. قبل از اجرا، حتماً دستورالعملهای سازنده SSD خود را به دقت مطالعه کنید.

- فرمان TRIM و Garbage Collection: فرمان TRIM به سیستمعامل اجازه میدهد به SSD اطلاع دهد که کدام بلوکهای داده دیگر توسط فایل سیستم استفاده نمیشوند (مثلاً پس از حذف یک فایل). کنترلر SSD سپس میتواند این بلوکها را در طی فرآیند داخلی Garbage Collection به طور کامل پاک کرده و برای نوشتنهای بعدی آماده کند. اگرچه TRIM و Garbage Collection به مرور زمان اطلاعات حذف شده را از بین میبرند، اما نباید آنها را به عنوان یک روش حذف امن و فوری در نظر گرفت. فرآیند Garbage Collection در پسزمینه و بر اساس الگوریتمهای داخلی SSD انجام میشود و ممکن است زمان ببرد تا اطلاعات خاصی به طور کامل پاک شوند. همچنین، هدف اصلی TRIM بهبود عملکرد و طول عمر SSD است، نه حذف امن اطلاعات.

- رمزنگاری سختافزاری (Hardware Encryption) داخلی SSDها: بسیاری از SSDهای مدرن، به خصوص مدلهای حرفهای و سازمانی، دارای قابلیت رمزنگاری سختافزاری داخلی هستند (مانند استاندارد TCG Opal). اگر این قابلیت از ابتدا فعال شده باشد، انجام یک “پاکسازی رمزنگارانه” با تغییر یا حذف کلید رمزنگاری (که اغلب توسط فرمان ATA Secure Erase نیز فعال میشود) میتواند یک روش بسیار سریع و موثر برای غیرقابل بازیابی کردن تمام اطلاعات باشد.

- توصیههای سازندگان SSD: همیشه ابتدا به وبسایت سازنده SSD خود مراجعه کرده و راهنماها و ابزارهای توصیه شده توسط آنها را برای حذف امن اطلاعات بررسی کنید. آنها بهترین روش را برای مدل خاص SSD شما میشناسند.

در صورتی که هنگام حذف اطلاعات ، اشتباها برخی از فایلهای مهم خود را نیز از ssd پاک کردید و نیاز به ریکاوری فایل های ssd خود دارید ، پیش از هر اقدامی با کارشناسان ما در مرکز تعمیر هارد ایران تماس بگیرید ، تا شانس بازیابی اطلاعات را از دست ندهید .

حذف امن اطلاعات از سایر حافظهها

- فلش مموریهای USB و کارتهای حافظه SD: این حافظهها نیز مانند SSDها از چیپهای حافظه فلش NAND استفاده میکنند و با چالشهای مشابهی در زمینه حذف امن (مانند wear leveling) مواجه هستند. فرمان ATA Secure Erase معمولاً برای این دستگاهها در دسترس نیست. بازنویسی کامل با الگوهای تصادفی و با چند مرحله، میتواند تا حدی موثر باشد، اما تضمین ۱۰۰٪ عدم ریکاوری دشوار است. برای اطلاعات بسیار حساس روی این نوع حافظهها، پس از تلاش برای پاکسازی نرمافزاری، تخریب فیزیکی ممکن است مطمئنترین گزینه باشد.

گوشیهای هوشمند (اندروید و iOS):

- رمزنگاری پیشفرض: اکثر گوشیهای هوشمند مدرن (به خصوص با نسخههای جدیدتر اندروید و تمام آیفونها) به طور پیشفرض از رمزنگاری کامل حافظه داخلی استفاده میکنند.

- بازنشانی به تنظیمات کارخانه (Factory Reset): در یک گوشی که حافظه آن رمزنگاری شده است، انجام عملیات بازنشانی به تنظیمات کارخانه معمولاً منجر به پاک شدن کلیدهای رمزنگاری میشود و این امر، اطلاعات قبلی را به طور موثر غیرقابل بازیابی میکند (پاکسازی رمزنگارانه). این روش برای اکثر کاربران، به اندازه کافی امن تلقی میشود.

- قبل از فروش یا دور انداختن گوشی، حتماً از حسابهای کاربری خود (مانند حساب گوگل در اندروید یا Apple ID در آیفون) خارج شوید و قابلیتهایی مانند Find My iPhone (در iOS) یا Find My Device (در اندروید) را غیرفعال یا از حساب خود حذف کنید.

چه زمانی به تخریب فیزیکی نیاز است؟

در برخی شرایط، پاکسازی نرمافزاری یا رمزنگارانه ممکن است کافی نباشد یا امکانپذیر نباشد، و نیاز به تخریب فیزیکی حافظه باشد:

- برای اطلاعات فوقالعاده حساس، طبقهبندی شده، یا زمانی که الزامات قانونی یا سازمانی خاصی برای نابودسازی اطلاعات وجود دارد.

- وقتی هارد یا SSD به شدت آسیب دیده و دیگر توسط هیچ سیستمی شناسایی نمیشود و امکان اجرای نرمافزارهای پاکسازی روی آن وجود ندارد.

- وقتی نیاز به تضمین ۱۰۰٪ و مطلق عدم امکان بازیابی اطلاعات با هر روشی (حتی روشهای آزمایشگاهی بسیار پیشرفته) وجود دارد.

- روشهای تخریب فیزیکی: شامل خرد کردن صنعتی (توسط شرکتهای تخصصی)، پودر کردن، سوراخ کردن متعدد پلاترهای هارد یا چیپهای حافظه SSD با دریل، یا سوزاندن در دماهای بسیار بالا (که البته باید با رعایت ملاحظات زیستمحیطی انجام شود).

نکات بسیار مهم قبل از اقدام به حذف امن و دائمی اطلاعات

- مهمترین نکته: ابتدا از تمام اطلاعاتی که میخواهید نگه دارید، یک یا چند نسخه پشتیبان (Backup) کامل و قابل اطمینان تهیه کنید و از صحت بکآپها مطمئن شوید! به یاد داشته باشید که فرآیندهای حذف امن، غیرقابل بازگشت هستند. یک اشتباه کوچک میتواند منجر به از دست رفتن دائمی اطلاعات با ارزش شود.

- در انتخاب دستگاه یا درایو صحیح برای پاکسازی، دقت فوقالعادهای به خرج دهید. پاک کردن اشتباهی یک درایو دیگر، یک فاجعه است. در صورت امکان، سایر درایوهایی را که نمیخواهید پاک شوند، به طور موقت از سیستم جدا کنید.

- برای فرآیند پاکسازی، زمان کافی در نظر بگیرید. پاکسازی امن یک هارد حجیم با استفاده از روش بازنویسی چندباره، میتواند ساعتها یا حتی چندین روز طول بکشد.

- برای SSD ها، همیشه ابتدا به دنبال ابزارها و روشهای توصیه شده توسط خود سازنده باشید.

مرکز تعمیر هارد ایران و مدیریت چرخه عمر اطلاعات

در حالی که تخصص اصلی ما در مرکز تعمیر هارد ایران ، بازیابی اطلاعات از دست رفته است، ما به خوبی اهمیت مدیریت صحیح چرخه عمر اطلاعات و نیاز به حذف امن آنها در زمان مناسب را درک میکنیم.

- اگر شما قبل از اقدام به حذف امن و دائمی اطلاعات از یک هارد یا دستگاه ذخیرهسازی، نیاز به بازیابی اطلاعات مهمی از آن دارید که به دلیل خرابی یا مشکلات دیگر به آن دسترسی ندارید، کارشناسان ما میتوانند ابتدا در بازیابی آن اطلاعات به شما کمک کرده و سپس شما را در مورد روشهای حذف امن راهنمایی نمایند.

- در برخی موارد خاص و برای سازمانها، ممکن است نیاز به خدمات تایید شده برای پاکسازی اطلاعات یا حتی نابود سازی فیزیکی حافظهها وجود داشته باشد. برای اطلاع از امکان ارائه چنین خدماتی یا دریافت مشاوره تخصصی در زمینه انتخاب بهترین روش حذف امن برای شرایط خاص خود، میتوانید با ما تماس بگیرید.

با حذف امن، از اطلاعات خود محافظت کنید

حذف ساده فایلها یا فرمت سریع یک هارد، به هیچ عنوان تضمینی برای از بین رفتن دائمی اطلاعات شما نیست. اگر قصد دارید از دسترسی دیگران به اطلاعات شخصی، محرمانه یا حساس خود پس از فروش، اهدا یا دور انداختن دستگاههای ذخیرهسازی جلوگیری کنید، باید از روشهای حذف امن و غیرقابل بازیابی استفاده نمایید.

انتخاب روش مناسب به نوع حافظه (HDD، SSD، فلش مموری و…)، سطح حساسیت اطلاعات، و امکانات موجود بستگی دارد. برای هاردهای مکانیکی، بازنویسی چند باره با نرمافزارهای تخصصی یک روش رایج است. برای SSDها، استفاده از فرمان ATA Secure Erase یا ابزارهای ارائه شده توسط سازنده، معمولاً بهترین و کارآمدترین گزینه محسوب میشود. و در نهایت، برای بالاترین سطح امنیت یا برای حافظههای به شدت آسیبدیده، تخریب فیزیکی تنها راهحل قطعی است.

همیشه و همیشه، قبل از هرگونه اقدام برای حذف امن اطلاعات، از تهیه نسخه پشتیبان کامل و قابل اطمینان از اطلاعاتی که میخواهید حفظ شوند، اطمینان حاصل کنید.

اگر قبل از فرآیند حذف امن، نیاز به بازیابی اطلاعاتی از دستگاه خود دارید که به دلیل مشکلات فنی به آن دسترسی ندارید، یا اگر در مورد انتخاب بهترین و امنترین روش برای پاکسازی دائمی اطلاعات خود از روی انواع حافظهها نیاز به مشاوره تخصصی و راهنمایی دارید، کارشناسان مجرب مرکز تعمیر هارد ایران آمادهاند تا دانش و تجربه خود را در اختیار شما قرار دهند. امنیت اطلاعات شما، اولویت ماست.